有限会社リムアーツ

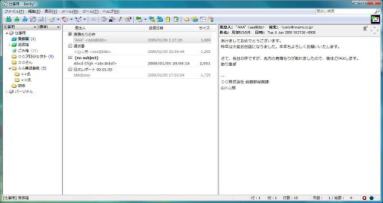

有限会社リムアーツは、Windows用メールソフト「Becky! Internet Mail」の開発・販売元です。

Becky! のダウンロードはこちら

セキュリティアップデート(2014/07/07)

Becky! Internet Mail Ver.2.67以前のバージョンにて、悪意ある攻撃者が細工したPOP3サーバーにBecky!で接続しようとすると、バッファオーバーフローにより任意のコードが実行可能となる脆弱性が存在しました。

これは、攻撃者が既にユーザーのPOP3サーバーを乗っ取った状態であることを前提とした攻撃です。

例えば、ユーザーの使用しているPOP3サーバーが事前にハッキングされ改ざんされた状態にあったり、DNSの書き換えにより偽のPOP3サーバーに誘導されていたり、POP3セッションを横取りして細工することが既に可能である場合において、攻撃が可能になります。

また、IMAP4サーバーへの接続において、本脆弱性の影響はありません。

Becky! Ver.2.68において、この問題は修正されています。

関連情報:

情報処理推進機構 IPA http://www.ipa.go.jp/

本件に関する脆弱性関連情報識別番号は以下の番号になります。

JVN#35376006

(公開日:2014年7月8日(火))

謝辞:

本脆弱性の発見者である株式会社サイバーディフェンス研究所 林 真吾様、およ

び情報処理推進機構 IPA様、JPCERT/CC 脆弱性ハンドリングチーム様に厚くお礼

申し上げます。

セキュリティアップデート(2009/02/11)

Becky! Internet Mail Ver.2.48.02以前のバージョンにて、悪意ある送信者により細工が施された開封確認つきのメールに対して、開封確認を送ることに同意した場合に、送信者が仕込んだ任意のコードが実行可能になる脆弱性が存在しました。

Becky!のデフォルト設定では、開封確認を送る際に、受信者に同意を求めるダイアログボックスが出るため、ここで「いいえ」を選んだ場合は問題は発生しませんが、「はい」を選んだり、Becky!のオプションで、開封確認を自動的に送る設定にしていた場合、上記のセキュリティ上の問題が発生します。

Becky! Ver.2.48.02以前のバージョンをご使用の方は、Ver.2.48.02に対して本件についての対策を行ったVer.2.48.03、あるいは、Ver.2.50正式版(RC版は非対応)以降にアップデートしていただきますよう、お願いいたします。

早急なアップデートが難しい場合は、「全般的な設定」「受信」で、開封確認のオプションを「無視する」にするか、「その都度問い合わせる」(初期設定値)にしておいて、心当たりのないメールによる開封確認は許可しないようにして下さい。

関連情報:

情報処理推進機構 IPA http://www.ipa.go.jp/

本件に関する脆弱性関連情報識別番号は以下の番号になります。

JVN#29641290

(公開日時:2009年2月12日(木) 15:00)

謝辞:

本脆弱性の発見者である、

(株)フォティーンフォティ技術研究所 鵜飼裕司様に

厚くお礼申し上げます。